Ihr Einblick in die Welt des Hackings

Wer sich vor Hackern schützen will muss verstehen wie diese arbeiten. Wie ticken sie? Wie wählen sie ihr Angriffsziel aus? Welche Hacking-Tools nutzen sie? Wie schaffen sie es, den Virenschutz auszuhebeln? Die Antworten dazu gibt Ihnen das c't-Sonderheft Hacking-Praxis.

Im heise Shop finden Sie zu diesem Thema jede Menge Fachliteratur, Videokurse und auch Hardware, mit der Sie sich besser vor Cyber-Angriffen schützen können. Wir haben eine kleine Auswahl für Sie zusammengestellt:

c't Hacking-Praxis 2023

14,90 €*

Wer die Tricks der Hacker kennt, kann sich besser davor schützen. Lernen Sie die Grundlagen des Hackens in diesem c't Sonderheft.

Varianten ab 12,99 €*

Hacking

Hacking & Security - Das umfassende Handbuch (3. Auflage)

49,90 €*

Nur wenn Sie verstehen, wie ein Angreifer denkt, können Sie Ihre IT-Systeme auch wirklich absichern. Dieses umfassende Handbuch ist der Schlüssel dazu. Die Security-Profis rund um Bestseller-Autor Michael Kofler vermitteln Ihnen das ganze Know-how, um Ihre Infrastrukturen vor Angriffen zu schützen – Praxisbeispiele und konkrete Szenarien inklusive. Von der Absicherung des Active Directory bis zum Einsatz von Kali Linux, von der Suche nach Exploits bis zur Härtung von Webservern: Hier werden Sie zum Security-Experten!Aus dem Inhalt: Kali LinuxHacking-Tools (nmap, hydra, mimikatz, Metasploit, OpenVas)Externe Sicherheitsüberprüfung & Pen-Tests auf Client und ServerIT-Forensik: Spuren sichern und analysierenWLAN, Bluetooth und Funk abhören, USB-Hacking-DevicesBasisabsicherung: Linux und Windows, Active Directory und SambaCloud-Sicherheit: Microsoft 365, AWS, NextCloudHacking und Security von SmartphonesIntrusion Detection mit SnortWeb-Anwendungen absichern und angreifenExploits: Buffer Overflows, Fuzzing, Heap Spraying und mehr; Inkl. Spectre & MeltdownIoT-Security: Angriffe und sichere EntwicklungLeseprobe (PDF-Link)

Hacking - Der umfassende Praxis-Guide (2. Auflg.)

49,99 €*

Der umfassende Praxis-Guide in aktualisierter und überarbeiteter 2. Auflage. Inklusive Prüfungsvorbereitung zum CEHv11.Dies ist ein praxisorientierter Leitfaden für angehende Hacker, Penetration Tester, IT-Systembeauftragte, Sicherheitsspezialisten und interessierte Poweruser. Mithilfe vieler Workshops, Schritt-für-Schritt-Anleitungen sowie Tipps und Tricks lernen Sie unter anderem die Werkzeuge und Mittel der Hacker und Penetration Tester sowie die Vorgehensweise eines professionellen Hacking-Angriffs kennen. Der Fokus liegt auf der Perspektive des Angreifers und auf den Angriffstechniken, die jeder Penetration Tester kennen muss.Dabei erläutern die Autoren für alle Angriffe auch effektive Gegenmaßnahmen. So gibt dieses Buch Ihnen zugleich auch schrittweise alle Mittel und Informationen an die Hand, um Ihre Systeme auf Herz und Nieren zu prüfen, Schwachstellen zu erkennen und sich vor Angriffen effektiv zu schützen.Das Buch umfasst nahezu alle relevanten Hacking-Themen und besteht aus sechs Teilen zu den Themen: Arbeitsumgebung, Informationsbeschaffung, Systeme angreifen, Netzwerk- und sonstige Angriffe, Web Hacking sowie Angriffe auf WLAN und Next-Gen-Technologien.Jedes Thema wird systematisch erläutert. Dabei werden sowohl die Hintergründe und die zugrundeliegenden Technologien als auch praktische Beispiele in konkreten Szenarien besprochen. So haben Sie die Möglichkeit, die Angriffstechniken selbst zu erleben und zu üben. Das Buch ist als Lehrbuch konzipiert, eignet sich aber auch als Nachschlagewerk.Sowohl der Inhalt als auch die Methodik orientieren sich an der Zertifizierung zum Certified Ethical Hacker (CEHv11) des EC Council. Testfragen am Ende jedes Kapitels helfen dabei, das eigene Wissen zu überprüfen und für die CEH-Prüfung zu trainieren. Damit eignet sich das Buch hervorragend als ergänzendes Material zur Prüfungsvorbereitung.Aus dem Inhalt:Aufbau einer Hacking-LaborumgebungEinführung in Kali Linux als Hacking-PlattformSicher und anonym im Internet kommunizierenReconnaissance (Informationsbeschaffung)Vulnerability-ScanningPassword HackingBind und Reverse ShellsMit Malware das System übernehmenSpuren verwischenLauschangriffe und Man-in-the-MiddleSocial EngineeringWeb- und WLAN-HackingAngriffe auf IoT-SystemeCloud-Hacking und -SecurityDurchführen von PenetrationstestsÜber die Autoren:Eric Amberg ist selbstständiger Experte für IT-Netzwerke und -Sicherheit und hat in den letzten 20 Jahren zahlreiche Projekte aller Größenordnungen durchgeführt. Seine große Leidenschaft ist die Wissensvermittlung, die er in Büchern, Magazinen und insbesondere Videotrainings stets praxisnah und lebendig präsentiert. Eric verfügt über zahlreiche Zertifizierungen, unter anderem CEHv10, CISSP, CCNP Security, LPIC-2 und ist zertifizierter Cisco-Trainer (CSI # 34318).Daniel Schmid ist bei einem großen Energiekonzern im Bereich Netzwerke und Security tätig. Als Projektleiter für diverse große, teils internationale Projekte hat er in über 10 Jahren viel Erfahrung in der Planung und Implementation sicherheitskritischer Infrastruktur gesammelt und hat dabei seine Leidenschaft für das Thema "Hacking und Penetration Testing" entdeckt.Eric und Daniel haben bereits viele gemeinsame Projekte erfolgreich umgesetzt und sind die Gründer der Hacking-Akademie (https://hacking-akademie.de).

iX kompakt Sicheres Active Directory

19,50 €*

Das neue Sonderheft der iX-Redaktion zum kritischen Thema "Sicheres Active Directory" versammelt alle in iX erschienenen themenbezogenen Artikel der letzten Monate in aktualisierter überarbeiteter Form in einem Heft.

Varianten ab 17,99 €*

Penetration Testing

Penetration Tester werden für Dummies

26,99 €*

Pentests sind für Unternehmen unverzichtbar geworden, denn nur wer die Schwachstellen kennt, kann auch dagegen vorgehen. Robert Shimonski erklärt Ihnen in diesem Buch alles, was Sie brauchen, um selbst Pentests durchzuführen. Von den nötigen Vorbereitungen über Risikoanalyse und rechtliche Belange bis hin zur eigentlichen Durchführung und späteren Auswertung ist alles dabei. Versetzen Sie sich in Hacker hinein und lernen Sie, wo Unternehmen angreifbar sind. Werden Sie selbst zum Penetration Tester.Autor:Robert Shimonski ist Leiter des Service-Managements bei Northwell Health und ein erfahrener Autor. Er hat bereits über 20 Bücher geschrieben. Seine Themen reichen von Penetration Testing über Netzwerksicherheit bis hin zu digitaler Kriegsführung.Leseprobe (PDF-Link)

Varianten ab 22,99 €*

Penetration Testing mit Metasploit (2. Auflg.)

34,99 €*

Metasploit ist ein mächtiges Werkzeug, mit dem auch unerfahrene Administratoren gängige Angriffsmethoden verstehen und nachstellen können, um Sicherheitslücken im System aufzuspüren. Der Autor erläutert in diesem Buch gezielt alle Funktionen von Metasploit, die relevant für Verteidiger (sogenannte Blue Teams) sind, und zeigt, wie sie im Alltag der IT-Security wirkungsvoll eingesetzt werden können.Als Grundlage erhalten Sie das Basiswissen zu Exploits und Penetration Testing und setzen eine Kali-Linux-Umgebung auf. Mit dem kostenlos verfügbaren Portscanner Nmap scannen Sie Systeme auf angreifbare Dienste ab. Schritt für Schritt lernen Sie die Durchführung eines typischen Hacks mit Metasploit kennen und erfahren, wie Sie mit einfachen Techniken in kürzester Zeit höchste Berechtigungsstufen in den Zielumgebungen erlangen.Schließlich zeigt der Autor, wie Sie Metasploit von der Meldung einer Sicherheitsbedrohung über das Patchen bis hin zur Validierung in der Verteidigung von IT-Systemen und Netzwerken einsetzen. Dabei gibt er konkrete Tipps zur Erhöhung Ihres IT-Sicherheitslevels. Zusätzlich lernen Sie, Schwachstellen mit dem Schwachstellenscanner Nessus zu finden, auszuwerten und auszugeben.So wird Metasploit ein effizienter Bestandteil Ihrer IT-Sicherheitsstrategie. Sie können Schwachstellen in Ihrem System finden und Angriffstechniken unter sicheren Rahmenbedingungen selbst anwenden sowie fundierte Entscheidungen für Gegenmaßnahmen treffen und prüfen, ob diese erfolgreich sind.Aus dem Inhalt:Metasploit: Hintergrund und HistorieKali-Linux-Umgebung aufsetzenPentesting-GrundlagenSchwachstellen und ExploitsNmap-ExkursMetasploit-BasicsMetasploit in der VerteidigungHacking-PraxisbeispieleAnti-Virus-EvasionNessus-SchwachstellenscannerGlossar Autor:Sebastian Brabetz ist als Geschäftsleiter verantwortlich für die Professional Security Services bei der mod IT GmbH und ist zertifiziert als Offensive Security Certified Professional (OSCP).Er arbeitet im Bereich IT Security in allen Bereichen vom Consulting über defensives Schwachstellen-Management und Incident Response bis hin zu offensiven Penetrationstests. U.a. gibt er Workshops zu den Themen Pentesting und Metasploit.

Einstieg in Kali Linux (3. Auflg.)

33,00 €*

Penetration Testing und Ethical Hacking mit Linux. Komplett neue 3. Auflage.Die Distribution Kali Linux ist auf Sicherheits- und Penetrationstests spezialisiert. Sie enthält mehrere Hundert Pakete zur Informationssammlung und Schwachstellenanalyse und jede Menge Tools für Angriffe und Exploitation sowie Forensik und Reporting, sodass Penetration Tester aus einem beinahe endlosen Fundus kostenloser Tools schöpfen können. Dieses Buch ermöglicht IT-Sicherheitsexperten und allen, die es werden wollen, einen einfachen Einstieg in Kali Linux.Erfahrung im Umgang mit anderen Linux-Distributionen setzt der Autor dabei nicht voraus. Im ersten Teil des Buches erfahren Sie, wie Sie Kali Linux installieren und an Ihre Bedürfnisse anpassen. Darüber hinaus gibt Ihnen der Autor grundlegende Linux-Kenntnisse an die Hand, die Sie für das Penetration Testing mit Kali Linux brauchen. Der zweite Teil erläutert verschiedene Security Assessments sowie die grundlegende Vorgehensweise bei der Durchführung von Penetrationstests. So vorbereitet können Sie im nächsten Schritt gezielt die für Ihren Einsatzzweck passenden Tools für das Penetration Testing auswählen.Aus der Fülle der bei Kali Linux mitgelieferten Tools stellt der Autor im dritten Teil des Buches die wichtigsten vor und zeigt Schritt für Schritt, wie und wofür sie eingesetzt werden, darunter bekannte Tools wie Nmap, OpenVAS, Metasploit und John the Ripper. Nach der Lektüre sind Sie bereit, Kali Linux sowie die wichtigsten mitgelieferten Tools für Penetrationstests einzusetzen und IT-Systeme auf Schwachstellen zu prüfen.Aus dem Inhalt: Hauptfeatures und Richt-linien von Kali LinuxInstallation und KonfigurationLinux-Dateisystem, Kommandozeile und nützliche Linux-BefehleSicherheitsrichtlinienEinführung in Security AssessmentsDurchführung von PentestsInformationssammlungmit Nmap, TheHarvester, HTTrack u.v.m.Schwachstellenanalyse mit OpenVAS, Nikto und SiegeSniffing und Spoofing mit Dsniff, Ettercap und WiresharkTools für Attacken: Wireless-Attacken (aircrack-ng, Ghost Phisher, Kismet)Pentesting von Webseiten (WebScarab, Skipfish, ZAP)Exploitation (Metasploit, Armitage u.v.m.)Passwort-Angriffe (Medusa, JtR u.v.m.)IT-Forensik mit Autopsy, Binwalk und mehrReporting mit Cutycapt, Faraday und mehrCheckliste für PenetrationstestsPraktisches Glossar

Varianten ab 32,99 €*

IT-Security für Profis

IT-Sicherheit

39,99 €*

Technologien und Best Practices für die Umsetzung im UnternehmenFür Unternehmen ist es existenziell, die Sicherheit ihrer Informationen, Systeme und Produkte zu gewährleisten. Dies trifft heute mehr denn je zu, denn mit zunehmender Vernetzung wächst auch die Angriffsfläche: Jedes vernetzte Gerät ist ein potenzielles Einfallstor für Gefährdungen, und das erhöht das Risiko zusätzlich. Doch wie können Sie Ihr Unternehmen vor diesen Gefährdungen schützen und Sicherheit gewährleisten?Die Antwort auf diese Frage – und viele hilfreiche Impulse und Best Practices – bietet Ihnen dieser Praxisratgeber zum Thema IT-Sicherheit. Es werden alle für Entscheider relevanten Aspekte der IT-Sicherheit beschrieben und das für weiterführende Entscheidungen erforderliche Know-how zielgerichtet vermittelt. Das Buch dient als Leitfaden auf Ihrem Weg zur konsequenten und gleichzeitig effizienten Sicherstellung und Umsetzung von IT-Sicherheit im Unternehmen.Leseprobe (PDF)Aus dem Inhalt: Ziele von IT-Sicherheit (Vertraulichkeit, Integrität, Verfügbarkeit)Grundlegende Maßnahmen (Berechtigungen zuteilen, Ausfallplanung, Tests etc.)Absicherung der IT-Infrastruktur im UnternehmenIT-Sicherheit in der CloudSystematische Umsetzung von Bedrohungs- und RisikoanalysenSichere ProduktentwicklungSicherheit in Produktionsnetzen und -anlagenRechtliche RahmenbedingungenOrganisation des IT-Sicherheitsmanagements im UnternehmenSicherheitsstandards und -zertifizierungenRelevante Wechselwirkungen zwischen Datenschutz und IT-SicherheitAutoren: Die beiden Herausgeber sind Professoren für Informatik und Wirtschaftsinformatik an der Technischen Hochschule Nürnberg. Ihre Forschungs- und Lehrschwerpunkte liegen u. a. im Bereich des IT-Sicherheitsmanagements.Bei den Autoren des Buches handelt es sich um ausgewiesene Experten aus dem Themenbereich IT-Sicherheit. Dazu zählen Berater, Entscheidungsträger und Professoren sowie Sicherheitsverantwortliche aus Unternehmen.

Hardware & Security

59,90 €*

Umfassend für Sicherheit sorgen: Werkzeuge, Pentesting, Prävention. Das Handbuch, Erstauflage April 2022.Manipulierte USB-Sticks, unscheinbare Keylogger, falsche Access-Points – die Gefahren für Ihre IT-Infrastruktur beschränken sich nicht auf Attacken von Viren und Trojanern. Dieses Handbuch zeigt Ihnen, wie Sie Ihre Rechnersysteme und Netzwerke umfassend vor Hardware-Angriffen schützen. Sorgen Sie proaktiv für Sicherheit, indem Sie Ihre Mitarbeiter*innen für die Bedrohungen sensibilisieren und die Werkzeuge der Angreifer detailliert kennenlernen. Denn nur mit einem ganzheitlichen Blick auf die Bedrohungslage gelingt es Ihnen, Industriespionage, Ransomware-Angriffe und andere Attacken richtig zu bekämpfen.Aus dem Inhalt:Planung, Durchführung und Auswertung von PenetrationstestsRed Teaming in der PraxisAngriffsszenarien und LaborumgebungSecurity Awareness schulenSpionage-Gadgets: GPS-Tracker, Kameras, Aufnahmegeräte, Key- und ScreenloggerAngriffe über die USB-Schnittstelle: Rubber Ducky, Digispark, USBKill und mehrWLAN-Verbindungen manipulieren: WiFi Deauther, WiFi PineappleKabelgebunden Netzwerke ausspionieren: Throwing Star LAN Tap, Packet SquirrelFunkverbindungen stören: Crazyradio PA, HackRF One, Störsender und mehrRFID-Tags duplizieren und manipulierenBluetooth tracken und abhören: Bluefruit LE Sniffer, Ubertooth One und BBC micro:BoardsGefundene Hardware analysieren, Datenspeicher auslesen und Netzwerkverkehr überwachen»Eine Unachtsamkeit reicht für großen Schaden aus. Erfahren Sie daher, wie Sie in Ihrem Netzwerk umfassend für Sicherheit sorgen.«Tobias Scheible ist Informatiker und wissenschaftlicher Mitarbeiter an der Hochschule Albstadt-Sigmaringen.Leseprobe (PDF-Link)

CompTIA Security+ (4. Auflg.)

49,99 €*

IT-Sicherheit verständlich erklärt. Vorbereitung auf die Prüfung SYO-601. 4. Auflage 2021.Bedrohungen von Unternehmen durch Angriffe und Sicherheitslücken in den Systemen nehmen laufend zu. Informationssicherheit ist daher ein zentrales Thema in jeder IT-Umgebung. Unternehmen müssen sich gründlich mit der Thematik auseinandersetzen und sich kontinuierlich weiterbilden. Die Zertifizierung CompTIA Security+ ist ein wertvoller Nachweis für praxisnahe und umfassende Kenntnisse zu Themen der Unternehmenssicherheit und die Prüfung deckt die wichtigen Fragestellungen ab.In der aktuellen Fassung der Prüfung (SYO-601) sind das:Bedrohungen, Attacken und SchwachstellenArchitektur und Design aus dem Blickwinkel der InformationssicherheitImplementation von Sicherheitskonzepten und -maßnahmenSicherer ICT-Betrieb und Incident ResponseGovernance, Risikomanagement und ComplianceDie Autoren behandeln umfassend die genannten Themenbereiche und vermitteln Ihnen mit diesem Buch das für die Zertifizierung notwendige Fachwissen. Im Zentrum steht dabei der Aufbau eines eigenen Verständnisses für die IT-Sicherheit. So erhalten Sie die notwendigen Grundlagen, um die Prüfung CompTIA Security+ erfolgreich zu bestehen.Aus dem Inhalt:Sicherheitsmanagement und RichtlinienGrundlagen der KryptografieUnterschiedliche ZugriffsverfahrenAuthentifizierungsmethodenAktuelle Rechtslage im DatenschutzBiometrische ErkennungssystemeSicherheit durch RedundanzIT-Infrastruktur resilient gestaltenGrundlagen der SystemhärtungGefahren durch MalwareGezielte und neuartige AngriffsformenSocial EngineeringPhishing, Pharming und andere BösartigkeitenMailverkehr sichernSicherheit für ProtokolleCloud Computing sicher gestaltenDenial of Service, Pufferüberlauf, Race-ConditionCross-Site-Scripting, SQL-Injection, LDAP-InjectionSpoofing, Man-in-the-Middle, Session-HijackingSichere Verbindungen durch VPN und Remote AccessSicherheitsimplikationen bei eingebetteten Systemen und IoTWLAN sicher konfigurierenSystem- und NetzwerküberwachungAnalyseprogramme Wireshark, RRDTools, NagiosUnterschiedliche FirewallkonzepteMethoden der DatensicherungDisaster Recovery-PlanungPentesting und ForensicsMetasploit FrameworkSicherheitsüberprüfungen und Security AuditsÜber die Autoren:Markus Kammermann, ausgebildeter ICT-Projektleiter und Erwachsenenausbilder für CompTIA Security+, ist seit mehr als zwanzig Jahren in der System- und Netzwerktechnik tätig. Er ist Dozent in der höheren beruflichen Bildung und Autor zahlreicher Fachbücher. Sein Standardwerk CompTIA Network+ liegt bereits in der siebten Auflage vor.Mathias Gut ist Informations- und Cyber-Security-Experte. Er ist in verschiedenen Bereichen von Sicherheitsfragen ausgebildet und zertifiziert – unter anderem als CompTIA Advanced Security Practitioner, CompTIA Security+ – und hat zusätzlich ein abgeschlossenes CAS Information Security & Risk Management der Fachhochschule Nordwestschweiz. Als Dozent unterrichtet er im Bereich der Informationstechnik mit Schwerpunkt IT-Sicherheit in der höheren beruflichen Bildung.Leseprobe (PDF-Link)

Videokurse

Microsoft 365 – Sicherheit: Identitäten und Geräteschutz

79,00 €*

Die Nutzung von Microsoft 365 ist mittlerweile in vielen Unternehmen Standard und gehört längst zu einem modernen Arbeitsplatz. Viele Vorteile wie standardisierte Konfigurationen erleichtern den Umzug in die Cloud. Doch Sicherheit und Zugriffskontrolle dürfen angesichts der Bedeutung von Unternehmensdaten nicht vernachlässigt werden. Die gute Nachricht: Microsoft liefert in seinen Lizenzpaketen einige gute Möglichkeiten zum Schutz von Cloud-Diensten und -Anwendungen gleich mit.Dieser Kurs richtet sich an Administratoren, die einen Microsoft 365 Account absichern und in einer hybriden Umgebung mit Active Directory arbeiten. Der IT-Spezialist Tom Wechsler stellt nützliche Sicherheitsfunktionen vor. Sie lernen, wie Sie den Benutzerzugriff auf die Ressourcen Ihrer Organisation absichern können, befassen sich mit dem Schutz von Benutzerpasswörtern, der Multi-Faktor-Authentifizierung, der Aktivierung von Azure Identity Protection, der Einrichtung und Verwendung von Azure AD Connect und machen sich mit der Zugriffskontrolle in Microsoft 365 vertraut.Dieser Kurs kann zur Vorbereitung auf die Zertifizierung "Microsoft 365 Certified: Security Administrator Associate" genutzt werden.Voraussetzung für die Teilnahme sind grundlegende Kenntnisse in der Administration von Microsoft 365 sowie im Bereich IT-Sicherheit. Erste Erfahrungen mit der Microsoft Security Suite, dem Security & Compliance Center, dem Azure Active Directory und dem Endpoint Manager sind von Vorteil, aber nicht zwingend erforderlich.Länge: 03:38 Stunden

Alle Video-Lektionen im Überblick:

Herzlich willkommen zu diesem Kurs

Sichere Microsoft-365-Hybridumgebungen

Kapitelüberblick

Das Szenario

Identitäten

Die lokalen Konten für die Synchronisation vorbereiten

Die Konten für die Synchronisation erstellen

Azure AD Connect installieren

Azure AD Connect konfigurieren

Azure AD Hybrid Join

Eine Gruppenrichtlinie für Azure AD Hybrid Join

Azure AD Connect Health

Quiz: Sichere Microsoft-365-Hybridumgebungen

Identitäten und Authentifizierungsmethoden

Kapitelüberblick

Gruppen in der Microsoft Cloud

Azure AD Password Protection

Azure AD externe Konten

Self-Service Password Reset

Multi-Faktor-Authentifizierung pro Benutzer

Monitoring der Multi-Faktor-Authentifizierung

Geräteauthentifizierung

Quiz: Identitäten und Authentifizierungsmethoden

Implementierung von Conditional Access

Kapitelüberblick

Einführung Conditional Access Policy

Einrichten einer Conditional Access Policy

Conditional Access Policy und Geräte

Conditional Access Policy und Locations

Conditional Access Policy und What if

Quiz: Implementierung von Conditional Access

Implementierung von Rollen und Rollengruppen

Kapitelüberblick

Einführung administrative Rollen

Zuweisen einer Rolle

Rollenzuweisung testen

Rollenzuweisung einer Gruppe

Konzept der am wenigsten privilegierten Rollen

Quiz: Implementierung von Rollen und Rollengruppen

Identitätsmanagement konfigurieren und verwalten

Kapitelüberblick

Einführung Privileged Identity Management

PIM Eligible Assignment konfigurieren

PIM testen

Erstellen eines Access Packages

Access Packages testen

Erstellen eines Access Review

Access Review testen

Administrative Units

Quiz: Identitätsmanagement konfigurieren und verwalten

Implementierung von Azure AD Identity Protection

Kapitelüberblick

User Risk Policy

Sign-in Risk Policy

MFA Policy

Berichte

Risky Konten untersuchen

Quiz: Implementierung von Azure AD Identity Protection

Implementierung und Verwaltung von Microsoft Defender for Identity

Kapitelüberblick

Einführung Microsoft Defender for Identity

Microsoft Defender for Identity Portal erstellen

Sensor installieren

Eventlogs konfigurieren

Ereignis untersuchen

Quiz: Implementierung und Verwaltung von Microsoft Defender for Identity

Schutz vor Gerätebedrohungen implementieren

Kapitelüberblick

Einführung Microsoft Defender for Endpoint

Onboarding Endpoint Manager Admin Center

Weitere Systeme einbinden

Erweiterte Funktionen

Geräte Gruppen

Regeln erstellen

Sicherheitsempfehlungen

Materialien zum Kurs

Quiz: Schutz vor Gerätebedrohungen implementieren

Abschluss

Fazit und Kursabschluss

Über den Trainer:Tom Wechsler ist seit mehr als 20 Jahren professionell in der Informatikbranche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Achitect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gemacht, die komplexe Welt der Informatik anhand von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Tom Wechslers Schwerpunkte liegen auf Microsoft Azure und in den Bereichen Netzwerktechnik (Cisco), Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen von heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie den Experten bei der praktischen Arbeit zu und lassen sich dabei alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, sodass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise Academy hält viele Funktionen für Sie bereit, die Ihnen beim Lernen helfen können:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Active Directory Security

79,00 €*

Cyber-Kriegsführung und Cyber-Kriminalität haben in einem Rekordtempo zugenommen. Dabei stellt das Active Directory aufgrund seiner Komplexität in Unternehmensumgebungen einen besonders sensiblen Angriffspunkt dar. Wird es von externen Angreifern erfolgreich attackiert, steht nicht nur die gesamte Produktion auf dem Spiel. Hacker zielen darauf ab, geheime Informationen von Organisationen zu enthüllen, einen Denial of Service zu erzeugen oder sogar die Infrastruktur zu zerstören. Um in das zentrale Benutzer- und Rechteverwaltungssystem einzudringen und dort ihre eigenen Rechte durchzusetzen, nutzen sie vorhandene Schwachstellen.In diesem Kurs lernen Sie diese Schwachstellen und damit mögliche Angriffspunkte kennen, um eine Active-Directory-Implementierung aufzusetzen, die diesen Angriffen standhält. Tom Wechsler erklärt Ihnen, wie Sie Ihre bestehende Infrastruktur erweitern können, wie Sie das Windows Server Betriebssystem und die Active Directory Konten sicherer machen und wie Sie dafür den „Microsoft Defender for Identity“ und den „Microsoft Defender for Endpoint“ einsetzen können. Außerdem lernen Sie, wie Sie Windows Server Sicherheitsprobleme mit Azure Services identifizieren und wie Sie Festplatten- und Netzwerksicherheit im Windows Betriebssystem einrichten.Um an diesem Kurs teilnehmen zu können, sollten Sie über Grundkenntnisse von Windows Active Directory, dem Windows-Betriebssystem (Server/Client), Microsoft 365 und Microsoft Azure verfügen. Wenn Sie aktiv mitarbeiten möchten, sollten Sie in der Lage sein, eine Testumgebung (z.B. mit Hyper-V) einzurichten. Für die hybride Konfiguration benötigen Sie die notwendigen Microsoft 365 Lizenzen/Pläne (es können Kosten entstehen).Länge: 4:44 Stunden

Alle Video-Lektionen im Überblick:

Herzlich willkommen zu diesem KursEinführung Sicherheit und Erweitern der bestehenden Infrastruktur

Intro

Testumgebung einrichten

Einführung in das Thema Sicherheit

Active-Directory-Domänendienste auf Core01 installieren

Core01 zum DC hochstufen

Konzept eines schreibgeschützten Domänencontrollers

Install from Media (IFM) erstellen

RODC01 hochstufen

Quiz: Einführung Sicherheit und Erweitern der bestehenden Infrastruktur

Sicheres Windows-Server-Betriebssystem

Intro

Einführung in die Microsoft Defender Suite

Lokale und Gruppenrichtlinien

Exploit-Schutz

Defender Credential Guard

Defender for Endpoint

Weitere Defender-Schutzfunktionen

Microsoft Defender Smartscreen

Windows Update

Quiz: Sicheres Windows-Server-Betriebssystem

Sicherheit von Active-Directory-Konten konfigurieren

Intro

Kennwort- und Kontosperrungsrichtlinien

Password Security Object (PSO)

Einführung in Azure Active Directory Password Protection

Azure Active Directory Password Protection einrichten

Die Herausforderung mit den lokalen Admin-Kennwörtern

LAPS Vorbereitung

LAPS Installation und Konfiguration

Die Gruppe geschützte Benutzer

Authentication Policy und Authentication Policy Silos

Die Standard-Gruppenrichtlinien konfigurieren

Die Objektverwaltung zuweisen

Power Just Enough Administration

Quiz: Konfigurieren der Sicherheit von Active-Directory-Konten

Microsoft Defender for Identity

Intro

Einführung Defender for Identity

Microsoft Defender for Identity – das Portal eröffnen

Sensor installieren

Sensor Troubleshooting

Windows Eventlogs konfigurieren

Objektüberwachung konfigurieren

Das neue Portal

Quiz: Microsoft Defender for Identity

Windows Server-Sicherheitsprobleme mit Azure-Diensten identifizieren

Intro

Einführung Microsoft Defender for Endpoint

Onboarding der Systeme

Die erweiterten Funktionen

Defender for Servers

Microsoft Sentinel

Defender for Endpoint in Aktion

Quiz: Windows-Server-Sicherheitsprobleme mit Azure-Diensten identifizieren

Netzwerk- und Festplattensicherheit in Windows-Systemen

Intro

Aufruf einer Freigabe

Freigabe Dateizugriff verschlüsseln

Verbindungssicherheitsregeln

Windows Firewall für Gruppenrichtlinienupdate

Bitlocker Client

Bitlocker ohne TPM aktivieren

Bitlocker Wiederherstellungsinformationen in Active Directory speichern

Quiz: Netzwerk- und Festplattensicherheit in Windows-Systemen

Fazit und Kursabschluss

Über den Trainer:Tom Wechsler ist seit über 20 Jahren in der IT-Branche tätig. Seit 2007 arbeitet er als selbstständiger Cloud Solution Architect, Cyber Security Analyst und Trainer. Der charismatische Schweizer hat es sich zum Ziel gesetzt, die komplexe Welt der Informatik mit Hilfe von Lernvideos so verständlich wie möglich zu erklären. So gelingt es ihm in seinen Kursen, auch komplexe Themen und Zusammenhänge verständlich zu vermitteln. Die Schwerpunkte von Tom Wechsler liegen in den Bereichen Netzwerktechnik (Cisco), Microsoft Azure, Microsoft 365, Windows Server und Active Directory.So lernen Sie mit diesem Videokurs:In den Videokursen der heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie Experten bei der praktischen Arbeit zu und lassen sich alles genau erklären. Das Wissen ist in kleine Lernschritte und Aufgaben unterteilt, so dass Sie den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen können, die Sie interessieren. Die persönliche Lernumgebung der heise Academy bietet Ihnen viele Funktionen, die Sie beim Lernen unterstützen:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquiz zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs werden lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Informationssicherheit im Unternehmen

99,00 €*

Der Verlust von Unternehmens- oder Kundendaten stellt ein erhebliches unternehmerisches Risiko dar. Dieser Kurs stärkt Ihr Wissen und Ihr Bewusstsein für den sicheren Umgang mit Informationen. Sie lernen Risiken und Schwachstellen kennen und erfahren, wie Sie Ihre Mitarbeitenden sensibilisieren können.Der beiliegende Maßnahmenkatalog kann während des Kurses angepasst werden, so dass Sie sofort mit der Planung und Umsetzung der Informationssicherheit in Ihrem Unternehmen beginnen können.Dieser Kurs richtet sich an IT-Mitarbeitende, in deren Verantwortungsbereich das Management der IT-Sicherheit im Unternehmen fällt oder die einen praxisorientierten Überblick über alle wichtigen Prozesse der Informationssicherheit benötigen.Länge: 333 Minuten

Alle Video-Lektionen im Überblick:EinführungHerzlich willkommen zu diesem KursInformationssicherheit – Was versteht man darunter?Warum ist Informationssicherheit auch für IT-Techniker wichtig?Quiz: Einführung

IT-Technik vs. InformationssicherheitIntroGewichtung von Datenschutz/IT-Technik/InformationssicherheitWelche Bereiche im Unternehmen betreffen die Informationssicherheit?Quiz: Gewichtung Datenschutz / Technik / Informationssicherheit

InformationssicherheitIntroWo trifft der Datenschutz die TOMs in der Technik?Die Rolle des InformationssicherheitsbeauftragtenDie Rolle des DatenschutzbeauftragtenDie Sicherheitsleitlinie als BasisQuiz: Wo trifft der Datenschutz die TOMs?

Der Server im MittelpunktIntroPlanung der ServeranforderungenAnforderungen an eine FirewallErstellung des VirenschutzkonzeptsPasswortverwaltungErstellung des ArchivierungskonzeptsAbsicherung bei RemotezugriffenAnforderung an WLAN-NetzeAbwägung: Apple vs. AndroidQuiz: Erstellung Virenschutzkonzept

BenutzerverwaltungIntroFunktionen und AnwendungenErstellung des BerechtigungskonzeptsEinschränkung lokaler AdminrechteRechteverwaltung von PasswörternQuiz: Benutzerverwaltung

Anforderung an ArbeitsplätzeIntroNotwendige AnwendungenGrundsatz der einheitlichen SystemeClean-Desk-ArbeitsplatzHome Office vs. mobiles ArbeitenGefahren durch BYODNotebooks, Tablets und Smartphones am ArbeitsplatzVerbot privater NutzungVerschlüsselung von E-MailsBildschirmschoner mit KennwortschutzQuiz: Anforderung an Arbeitsplätze

Anforderung an die DatensicherungIntroAnforderung an die DatensicherungVerschlüsselung der DatenRisiken beim Cloud-BackupWiederherstellungstestsQuiz: Anforderung an die Datensicherung

Wartung und Pflege durch den IT-ServiceIntroAnforderungen an Software-UpdatesAnforderungen an die Updates mobiler GeräteAnforderungen an Firewall-UpdatesAnforderungen an Virenscanner-UpdatesKontrolle von Diensten und AnwendungenNetzwerkdokumentationPermanentes MonitoringQuiz: Wartung und Pflege durch die IT-Systeme

Der Mitarbeiter im FokusIntroChecklisten beim Ein- und Austritt von MitarbeiternBetriebsvereinbarungen: IT-NutzungBetriebsvereinbarungen: Nutzung E-Mail und InternetSensibilisierung der MitarbeiterMerkblätterListe der Kontakte und KontaktwegeInformationen bei aktuellen BedrohungenKommunikation an die MitarbeiterQuiz: Der Mitarbeiter im Fokus

GebäudeabsicherungIntroZutrittsregelungenUmgang mit DienstleisternSicherung durch Alarmanlage und VideoüberwachungSchlüsselverwaltungQuiz: Gebäudeabsicherung

Berührungspunkte von Datenschutz und IT-ServiceIntroPflicht zum AuftragsverarbeitungsvertragUmsetzung von Aufbewahrungsfristen im LöschkonzeptKlassifizierung von DatenSchutz der Daten bei WartungstätigkeitenMatrix aller am Betrieb beteiligten DienstleisterWichtige gesetzliche AnforderungenRichtlinien für Auslagerung von Daten an extern Quiz: Berührungspunkte Datenschutz / IT-Service

NotfallkonzeptIntroDefinition eines Notfalls und den VerantwortlichenSchadenszenarien der wichtigsten SystemeRisikomatrixDefinition der MaßnahmenVertreterregelungenQuiz: Notfallkonzept

AussichtIntroHaftung als IT-DienstleisterInformationssicherheit als ChanceQuiz: AussichtOutro

Über die TrainerinCorinna Göring ist seit 1986 in der IT-Branche tätig und war 25 Jahre lang Geschäftsführerin eines IT-Systemhauses. Die ganzheitliche Betrachtung von Unternehmen in Bezug auf Informationssicherheit war ihr schon immer wichtig. Deshalb gründete sie im Januar 2016 ein Unternehmen für Beratung, Seminare und Vorträge im Bereich Informationssicherheit. Als Expertin auf diesem Gebiet entwickelte sie 2011 gemeinsam mit dem IT-Sicherheitscluster Regensburg die Informationssicherheitsanalyse ISA+ für KMU. Darüber hinaus ist sie als externe Datenschutzbeauftragte und Dozentin für Informationssicherheit und Datenschutz tätig.

www.corinna-goering.deSo lernen Sie mit diesem Videokurs:In den Videokursen der heise Academy lernen Sie IT-Themen anschaulich und verständlich. In den Videos schauen Sie Experten bei der praktischen Arbeit zu und lassen sich alles genau erklären. Das Wissen ist in viele kleine Lernschritte und Aufgaben unterteilt - Sie können den Kurs Lektion für Lektion durcharbeiten oder gezielt zu Themen springen, die Sie interessieren. Die persönliche Lernumgebung der heise Academy bietet Ihnen viele Funktionen, die Sie beim Lernen unterstützen:Flexibler Videoplayer mit vielen SteuerungsmöglichkeitenWissensquizzes zur LernkontrolleLernhistorie und LernfortschrittLesezeichen und Notizen Volltextsuche in den VideosFrage-den-Experten-ModulÜbungsmaterial zum MitmachenResponsive Web-App und Videostreaming für alle EndgeräteTechnische Voraussetzungen:Für diesen Videokurs wird lediglich ein Browser (mit eingeschalteter JavaScript-Funktionalität) und eine Internetverbindung benötigt.

Hardware

Yubico YubiKey 5C

54,90 €*

Produktinformationen "Yubico YubiKey 5C"Die YubiKey 5 Serie bietet Multi-Protokoll-Sicherheitsschlüssel mit eine starke Zwei-Faktor-, Multi-Faktor- und Passwort-freie Authentifizierung sowie eine nahtlose Touch-to-Sign-Funktion. Unterstützt FIDO2, FIDO U2F, Einmalpasswort (OTP) und Smartcard.Technische Daten:AllgemeinProdukttypSystemsicherheitsschlüsselAnschlussUSB Type C SteckerDaten "Yubico YubiKey 5C"Artikelnummer:5060408461488Gewicht Brutto (in kg):0.008EAN:5060408461488Hersteller:YUBICOHersteller Produktnummer:5060408461488Zolltarifnummer:84718000Herkunftsland:SchwedenVPE:1Farbe:schwarz

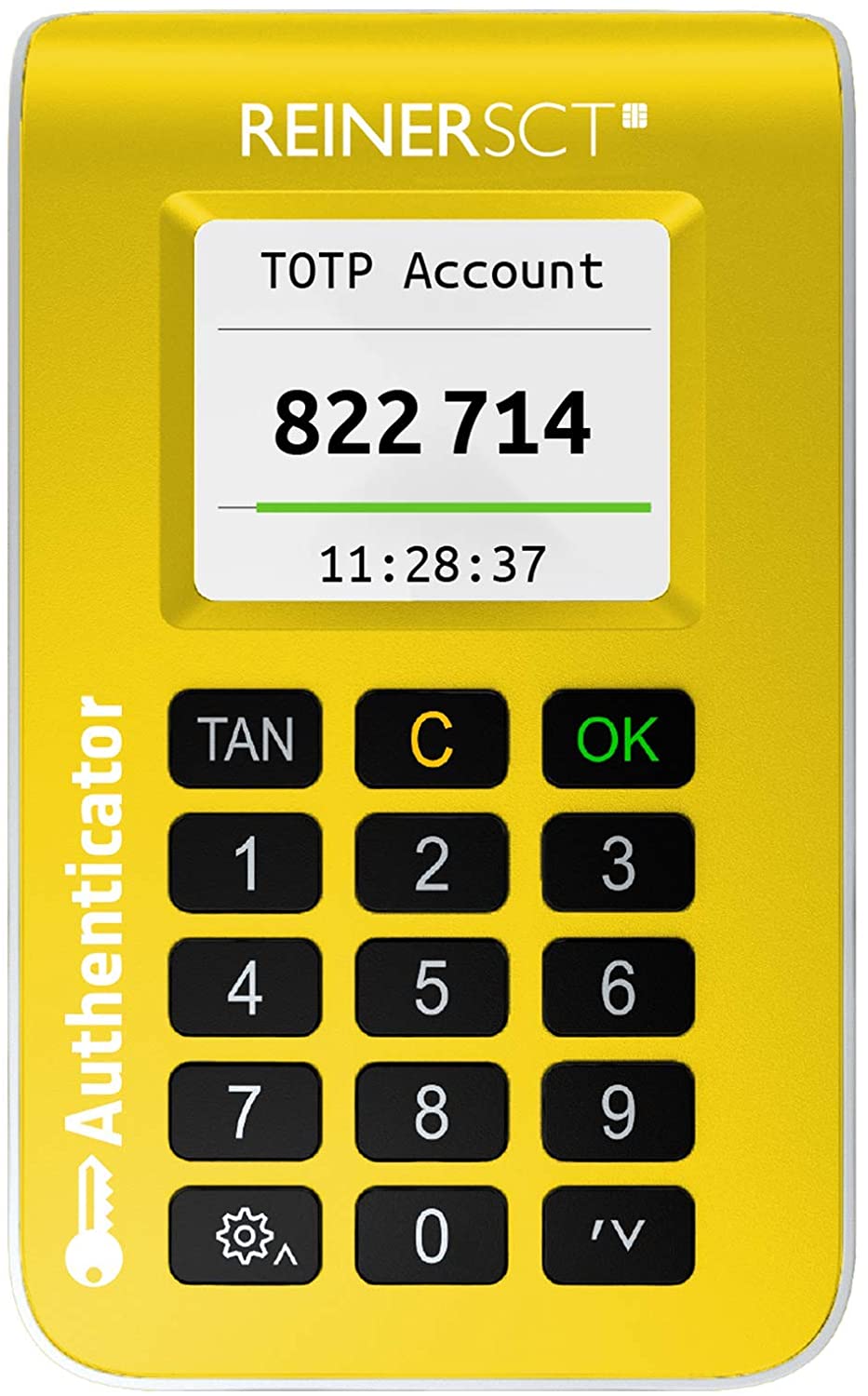

REINER SCT Authenticator

44,90 €*

Kategorie und FunktionGeräte-Kategorie: Hardware TOTP-GeneratorUnterstützte Verfahren: OATH-TOTP nach RFC 6238Unterstützte TOTP-Algorithmen: SHA 1, SHA 256, SHA 512Schlüsselspeicherung: Im gesicherten HardwarechipAnzahl TOTP-Konten: 60Zeitsynchronisierung: www.reiner-sct.com/sync unidirektional mittels verschlüsseltem QR-CodeMenü-Funktionen: Konten, Leser (Identifikation), Einstellung (einschl. Batteriestatus), Benutzer-PINTastatur, Kamera und AnzeigeNumerische Tasten / Funktionstasten / Sondertasten: 10 / 3 / 2 gummierte-TastenKamera: CMOS-Farbkamera, mit OmniPixel3-HSTM Technology, Öffnungswinkel: 57°Betriebsanzeige: Durch TFT-Farb-DisplayDisplay: 1,77 Zoll TFT-Farb-Display 128 x 160 PixelDisplayausschnitt: 36 x 29 mmHardwareeigenschaftenEchtzeituhr: (RTC) Hochgenaue Quarz-Echtzeituhr. Mittlere Abweichung < 1 ppm durch automatische Kalibrierung bei Zeitsynchronisierung. Referenztemperatur: 25 °CPufferung Echtzeituhr: Pufferung der Echtzeituhr bei Batteriewechsel für ca. 1 MinuteSchlüsselspeicherung: Im persistenten Speicher. Die TOTP-Schlüssel und Konten bleiben auch ohne Batterieversorgung gespeichert.Stromversorgung: 3x Alkali-Mangan Batterien, Größe: AAA / IEC LR03, wechselbarBatterie-Lebensdauer: ca. 5 Jahre (Berechnungsgrundlage: 500 TOTPs pro Jahr, tatsächliche Lebensdauerist abhängig von der jeweiligen Nutzungsdauer und -art sowie Umgebungsbedingungen)Kartenslot: keinenGehäusefarben: (Standard) gelb / weißSonderfarben, kundenspezifischer Druck: Auf Anfrage, Mindestabnahme beachtenAbmessungen Produkt (L x B x H) ca.: 102 x 62,5 x 19 mmAbmessungen Verpackung (L x B x H) ca.: 201 x 149 x 47 mmGewicht (ohne Verpackung / mit Verpackung) ca.: 80 g / 200 gService, ZubehörLieferumfang: REINER SCT Authenticator mit Batterien 3x AAA und KurzanleitungGewährleistung: 2 Jahre (keine Gewährleistung auf Batterien)Design und Entwicklung: Deutschland

TOCA® NO SIGNAL sleeve

39,90 €*

Faraday-Smartphone-Hülle: gegen Strahlung, gegen Überwachung, gegen AblenkungWährend das Handy in der Hülle ist, werden die Signale von GPS, WLAN, 3G, LTE, 5G, Bluetooth, sowie alle Handy-Strahlung blockiert. Der Wecker funktioniert aber weiterhin. Wenn sie grade nicht gebraucht wird, kann die Hülle zusammengerollt werden und ist dann so groß wie ein Schlüsselanhänger. Du kannst sie immer dabei haben und dann bei Bedarf benutzen. Sobald das Telefon die Hülle verlässt, bekommst du alle Nachrichten und Mitteilungen Über entgangene Anrufe. Die Hülle besteht aus recycelter Fallschirmseide mit dem OEKO-TEX® Standard 100 von dem Hängematten-Hersteller Ticket to the Moon. Maße: 23 cm x 10 cm (offen). 8 cm x 3,5 cm (zusammengerollt)Hülle passt für alle SmartphonesTocaist ein in Berlin ansässiges Unternehmen und ist im Frühjahr 2017 nach erfolgreicher Kickstarter-Kampagne mit dem ersten TOCA-Produkt an den Start gegangen. Seitdem wurde in die Entwicklung neuer Designlösungen investiert.Toca setzt sich für faire Löhne und ein angenehmes Arbeitsklima ein und lässt die Produkte in eigener Fabrik auf Bali in Indonesien herstellen.